Se ha localizado un nuevo Panel de Control orientado para la consulta y extracción de datos de los repositorios de los troyanos bancarios de la familia Zeus y sus variantes. Como si se tratará de una aplicación de minería de datos es capaz de conectarse a diferentes bases de datos que utilizan como repositorios de datos robados los troyanos y realizar búsquedas mediante expresiones regulares de los datos deseados.

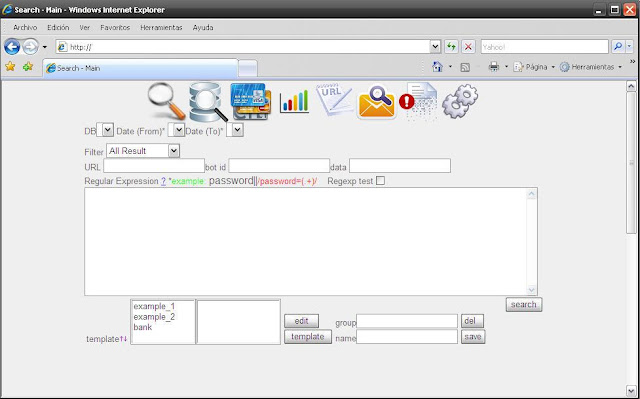

El acceso al Panel de Control muestra la siguiente información.

Este sistema proporciona directamente la ventaja de poderse conectar en remoto contra las bases de datos que contienen toda la información confidencial de los usuarios comprometidos sin tener que acceder a los Paneles de Control donde están alojados los repositorios de datos. Se realizan consultas directamente sobre las bases de datos sin tener que interferir en ningún momento con el funcionamiento del Panel de Control que maneja todos los Botnets o máquinas zombis.

De esta manera los criminales también evitan dejar rastros en los servidores webs cada vez que tengan que realizar alguna operación sobre los datos capturados no dejando trazas en los ficheros de logs del servidor web.

La conexión con las bases de datos del Panel de Control del troyano es bastante sencilla:

En las opciones de configuración del Panel de Control se le indica las cadenas de conexión de la base de Datos donde esta almacenado el repositorio del troyano así como el tipo del troyano del cual se quiere extraer la información para analizarla y procesarla.

Los tipos de Troyano con los que trabaja la aplicación son: Carbep , Citadel , ICE9, SpyEye , Zeus 1.1 , Zeus 1.2 , Zeus2.

Todos estos troyanos son diferentes en su funcionamiento pero guardan bastantes similitudes en la forma en la que almacenan la información robada en la base de datos y la herramienta es capaz de adaptarse a la estructura de cada base de datos de dichos troyanos.

El motor de búsqueda de datos en los repositorios está basado en la potencia de las expresiones regulares tal como se observa:

En este ejemplo que aparece creado por defecto en el panel de control, se observa la expresión regular que se debería emplear para localizar en el repositorio de datos del troyano todas las credenciales de acceso robadas que cumplan el formato definido usuario / password para acceder a los sitios Webs de Paypal y Ebay

Estas expresiones regulares permiten buscar en toda la base de datos del troyano los datos confidenciales de los usuarios mediante la definición de los nombres de variables que almacenan las contraseñas o cualquier dato comprometido que se deseen localizar

Con las expresiones regulares se puede definir cualquier formato de búsqueda de texto , como pueden ser direcciones de correo electrónico , fechas , números de pasaporte , de la seguridad social , etc . Las posibilidades son innumerables.

Se pude crear incluso plantillas de búsqueda y almacenarla para acciones futuras.

El motor de búsqueda también permite opciones de búsqueda por identificadores de las máquinas zombies , direcciones de URL e incluso datos de los correos capturados por las cabeceras en los usuarios comprometidos.

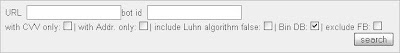

Dispone un modulo automatizado para realizar búsqueda de datos de las tarjetas de crédito, en el que se le puede indicar campos clave de búsqueda como el código CVV de las tarjetas de crédito o el empleo del algoritmo Luhn.

El algoritmo de Luhn o "algoritmo de módulo 10", es una fórmula de suma de verificación utilizado para validar números de identificación de las tarjetas de crédito.

Suscribirse a:

Enviar comentarios (Atom)

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.