En la misma

infraestructura fraudulenta que estaba alojado el dominio “cybercartel.com.mx” analizado en el articulo anterior también aparece instalado el panel de control del

troyano SPYEYE estando totalmente operativo y recolectando datos de los

usuarios infectados.

Esta

instalado el kit completo del troyano Spyeye , tanto el modulo dedicado al

control de bots y propagación de Malware , como el modulo de gestión y control

de los datos capturados en los equipos comprometidos.

Se observa

como el Panel de Control de los bots o máquinas zombies continua estando activo

y enviando ordenes a los equipos infectados:

Hasta el

momento del análisis el Panel controlaba 1185 equipos infectados. Estos equipos

pertenecen únicamente a usuarios que habitan en Argentina , Bolivia , Chile y

Mexico, debido a que, como se vio en el articulo anterior, el servidor donde

esta montada toda la infraestructura criminal esta configurada para rechazar

las conexiones de usuarios que no pertenecen a los países antes citados

mediante el control de accesos que realiza en el archivo .htaccess.

En las

opciones del Panel de Control se puede configurar diferentes plugins con sus

funciones especificas para el control de los equipos zombies y la captura de

datos confidenciales en las victimas.

El otro

modulo que viene acompañado casi siempre en el Panel del Spyeye esta dedicado a

la gestión de los datos capturados por el troyano en las máquinas infectadas.

El Panel de

control de este modulo presenta el siguiente aspecto:

Este Modulo dispone de

una gran variedad de opciones para capturar todo tipo de datos e información en los

equipos infectados , como puede ser las credenciales de acceso a servidores FTP

, certificados del cliente , pantallazos del equipo de la victima, datos de las

tarjetas de crédito. Así como la gestión y búsqueda de información confidencial

en los repositorios de logs de las victimas:

Uno de los

plugins que tiene activos es el CC Grabber cuya misión consiste en buscar entre

todos los Logs recolectados por el troyano los códigos de numeración de las

tarjetas de créditos, así como los datos confidenciales necesarios para operar

con ellas como el CVV y fecha de caducidad de la tarjeta.

Cada vez

que un usuario infectado por el troyano Spyeye realiza una compra en algún

comercio electrónico de Internet , todos los datos confidenciales de su tarjeta

de crédito que introduzca en dicho comercio van a ser capturados por el troyano

y enviados al servidor fraudulento donde esta instalado el Panel de Control.

Debido a que el troyano tiene capacidad para capturar todos los datos que se

envíen mediante el método POST del protocolo http antes de que sean cifrados

por el navegador del usuario.

El plugín

funciona como una pequeña aplicación de minería de datos capaz de reconocer la

numeración de 16 dígitos de la tarjeta de crédito y sus datos asociados y

almacenarlos para que posteriormente sean usados por los criminales para la

realización de fraudes con dicha tarjeta del cliente.

Aquí se

observa como se han capturado los datos de una tarjeta de crédito en una

transacción comercial por Internet:

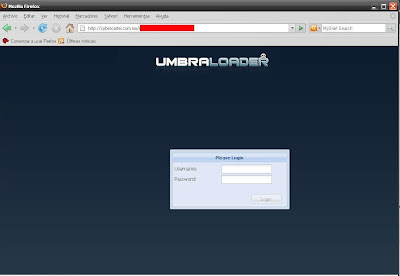

En la

infraestructura del mismo servidor fraudulento se ha localizado también el kit

de propagación de Malware “UMBRA LOADER”

Este kit de

infección todavía no ha comenzado la campaña de propagación de Malware,

estando prácticamente inactivo.

No hay comentarios:

Publicar un comentario

Nota: solo los miembros de este blog pueden publicar comentarios.